Sommaire

ToggleDans cet article nous allons créer une application dans Azure afin de faciliter l’authentification en utilisant PowerShell et l’API Graph.

Contexte

- Vous souhaitez utiliser le module PowerShell Microsoft.Graph.Intune

- Vous souhaitez accéder à des ressources Intune depuis PowerShell

- Vous souhaitez vous authentifier sans avoir à saisir vos identifiants

- Vous souhaitez une authentification via certificat et non un secret

Création de l’application

- Connectez-vous à Azure

- Allez dans Azure Active Directory

- Allez dans App registrations

- Cliquez sur New registration

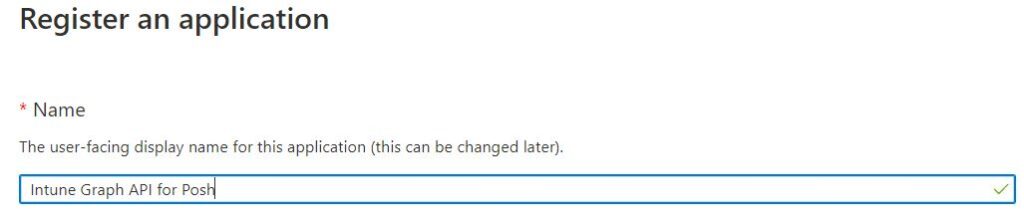

- Saisissez un nom

- Choisir Accounts in this organizational directory only

- Laisser le reste par défaut

- Cliquez sur Register

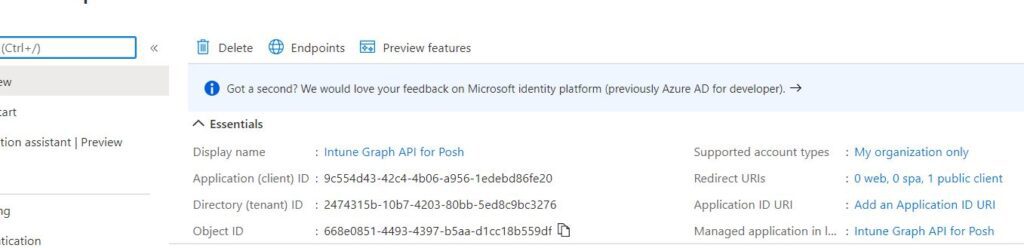

- Vous avez maintenant accès aux infos de votre appli

Générer votre certificat

Pour l’authentification nous aurons besoin d’un certificat. Celui-ci sera installé sur le poste utilisant l’application, dont l’authentication ne fonctionnera que si ce certificat est détecté.

Pour le générer, utilisez le code ci-dessous :

$Cert_Name = "Intune_Certificate_SD"

$Cert_Location = "Cert:\currentuser\My"

New-SelfSignedCertificate -DnsName $Cert_Name -CertStoreLocation $Cert_Location -Provider "Microsoft Enhanced RSA and AES Cryptographic Provider"

$MyCert_Thumbprint = (Get-ChildItem -Path $Cert_Location | Where-Object {$_.Subject -match $Cert_Name}).Thumbprint

Export-Certificate -Cert "$Cert_Location\$MyCert_Thumbprint" -FilePath C:\$Cert_Name.cerImporter le certificat dans Azure

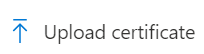

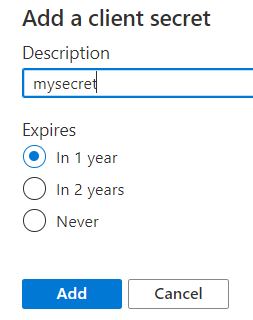

- Cliquez sur Certificates & secrets

- Cliquez sur Upload certificate

- Choisissez le CER précédemment créé

- Choisir un délai d’expiration

- Cliquez sur Add

- Récupérer la valeur Thumbprint pour plus tard

Mettre à jour le module Intune

Par défaut, le module Microsoft.Graph.Intune ne permet de s’authentifier que via un secret sur une application Azure.

Les secrets sont bien pour l’utilisation sur un lab, mais intégrer votre secret dans votre script en Prod, c’est comme mettre un mot de passe en clair.

Une personne de Microsoft nommée Nichola Suter, a mis à jour le module pour permettre une authentification avec un certificat.

Vous pouvez télécharger cette nouvelle version ici. Il faudra ensuite procéder comme ci-dessous :

- Allez dans le dossier: C:\Program Files\WindowsPowerShell\Modules\Microsoft.Graph.Intune

- Renommer le dossier 6.1907.1.0 en 6.1907.1.0_old

- Copier le dossier téléchargé: 6.1907.1.0

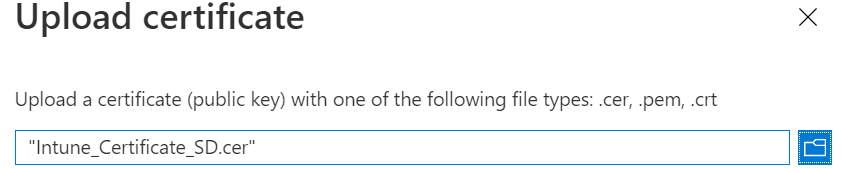

S’authentifier via l’application

Nous allons maintenant nous connecter à notre tenant via le module Graph.Intune, notre appli. et le certificat.

Il nous faudra les informations suivantes :

- Nom du tenant

- Le client ID de votre appli

- Le thumbprint du certificat

Utiliser le code suivant pour vous connecter :

$tenant = "2474315b-10b7-4203-80bb-5ed8c9bc3276"

$authority = "https://login.windows.net/$tenant"

$clientId = "344940cb-4f79-4f07-971e-fe0c1473ccc3"

$Thumbprint = "FC8DEE2A54228D29D5DC5112EE1D6E3ECEABBB69"

Update-MSGraphEnvironment -AppId $clientId -Quiet

Update-MSGraphEnvironment -AuthUrl $authority -Quiet

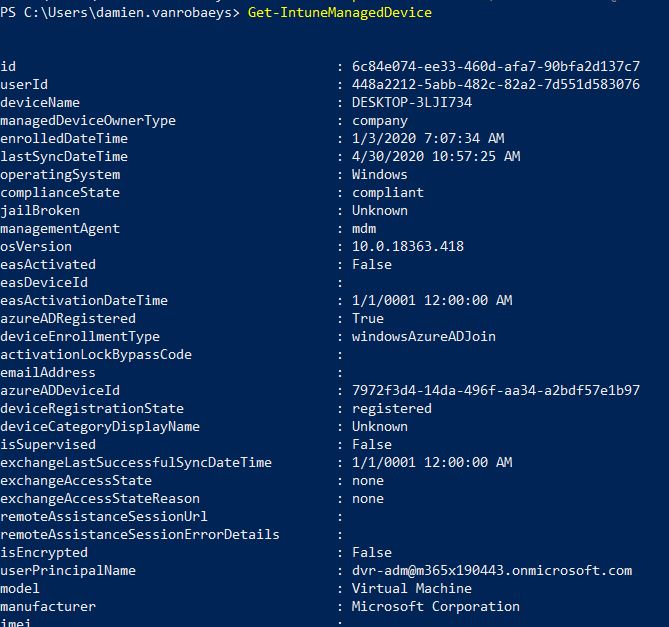

Connect-MSGraph -CertificateThumbprint $ThumbprintNous allons maintenant utiliser une simple cmdlet pour voir le résultat.

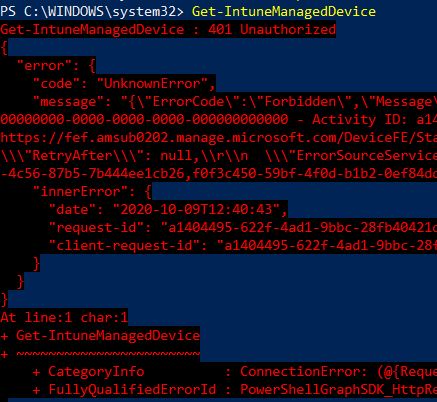

Nous souhaitons lister les devices: Get-IntuneManagedDevice

Nous obtenons une erreur d’autorisation.

Cela est normal car nous devons ajouter des permissions à notre application.

Nous devons dire ce que permettra de faire cette application.

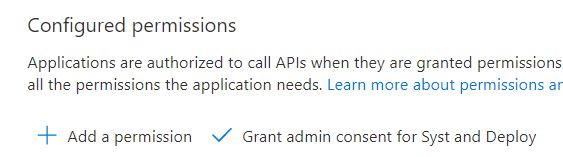

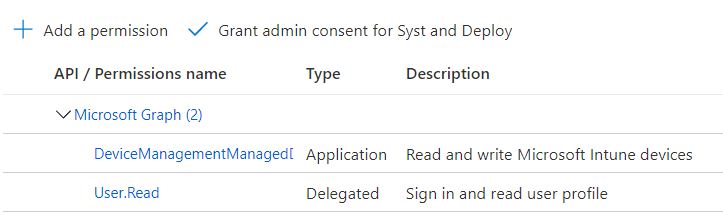

Ajouter des permissions

Nous devons tout d’abord lister les permissions qui sont requises.

Pour cela naviguez sur la doc de l’API, lien ici.

Ici le lien pour la partie Get DeviceManagement.

- Allez dans votre application Azure

- Cliquez sur API permissions

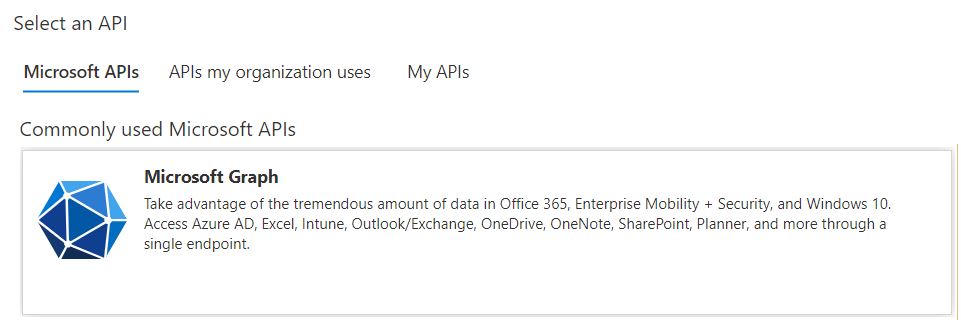

- Cliquez sur Add a permission

- Choisir Microsoft Graph

- Cliquez sur Application permissions

- Naviguez vers DeviceManagementManagedDevice

- Cochez DeviceManagementManagedDevices.ReadWrite.All

- Cliquez sur Add permissions

- Cliquez sur Grant admin consent

- Cliquez sur yes

- Connectez-vous à nouveau via PowerShell

- Réutiliser Get-IntuneManagedDevice

- Nous avons maintenant accès