Sommaire

ToggleAprès vous avoir fait découvrir (ou redécouvrir) la notion de Zero Trust lors d’un premier webinar (Zero Trust from Zero to Hero, de la stratégie à la tactique), les équipes Microsoft, Quest et Metsys ont choisi, pour ce deuxième épisode, de s’attarder sur l’identité.

Présenté par Hervé Thibault, CTO & Microsoft Regional Director (Metsys), Jean-Philippe Lesage, Cybersecurity Cloud Solution Architect (Microsoft) et Regis Alix, Senior Principal Solution Architect (Quest), ce webinar a eu pour objectif de fournir toutes les clés afin d’améliorer la posture de sécurité de l’entreprise grâce à une meilleure protection de l’identité.

L’article suivant est un résumé des sujets évoquées lors du webinar, pour en savoir plus, retrouvez le replay via ce lien : https://youtu.be/-z7Lv4UN8fIhttps://youtu.be/-z7Lv4UN8fI

En introduction, Jean-Philippe Lesage a rappelé l’environnement dans lequel les entreprises se trouvent aujourd’hui et les menaces auxquelles elles doivent faire face. Dans le dernier panorama des menaces publié récemment par l’ANSSI*, Jean-Philippe a relevé une hausse en 2021 de 37 % des intrusions avérées par rapport à 2020. Des intrusions dont les principales intentions sont le gain financier, l’espionnage ou encore la déstabilisation des états (fakenews, exfiltrations d’informations sensibles lors d’événements majeurs…).

L’expert Microsoft a également évoqué qu’une attention toute particulière devrait être portée par les entreprises sur la chaine d’approvisionnement (fournisseurs, sous-traitants, partenaires…), devenues une cible prisée par les attaquants, par exemple en intégrant le malware dans le code source de l’application elle-même pour compromettre les utilisateurs de l’application.

C’est dans ce contexte que le modèle Zero Trust vient renforcer la sécurité des entreprises en s’appuyant sur 3 grands principes :

- Vérifier explicitement, c’est-à-dire demander à l’utilisateur de « montrer patte blanche » avant de le laisser accéder aux ressources de l’entreprise.

- Adopter le principe du moindre privilège, autrement dit accorder aux utilisateurs un niveau d’accès minimum qui leur permettra d’accomplir leurs tâches.

- Présupposer la compromission, à savoir prévoir qu’une attaque sera menée, un jour ou l’autre sur l’entreprise.

Comment appliquer ces trois principes à l’identité grâce aux solutions Microsoft sans compromettre la productivité des utilisateurs ?

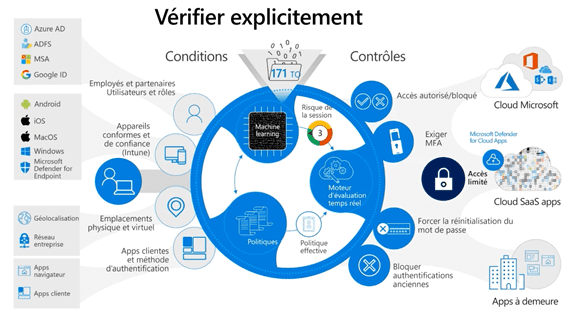

Vérifier explicitement

Pour appliquer ce premier fondement, il est recommandé d’utiliser la fonctionnalité « accès conditionnel » disponible avec Azure Active Directory. Celle-ci conditionne l’accès via des critères spécifiques et définis tels que : l’identité de l’utilisateur, ses droits d’accès aux applications, son lieu de connexion, le type de périphérique utilisé pour se connecter, les risques externes liés à l’utilisateur ou à la session, à l’environnement de connexion…

Les conditions peuvent être motivées par un ensemble d’informations remontées par les différentes solutions proposées par Microsoft :

- Microsoft EndPoint Manager, service qui permet de déployer, gérer et sécuriser l’ensemble des terminaux d’une entreprise et de garantir la conformité des périphériques vis-à-vis des stratégies de sécurité de l’organisation.

- Microsoft Defender for EndPoint, solution XDR (Extended Detection Response) pour la détection des vulnérabilités au niveau des périphériques.

- Azure AD Identity Protection, outil de prévention des risques externes liés soit à l’utilisateur (présence des mots de passe sur le darkweb) ou aux périphériques (adresse IP liée à un programme malveillant), qui s’appuie sur les connaissances Microsoft acquises par l’analyse quotidienne de 6,5 milliards de signaux.

- Microsoft Defender for Cloud Apps, solution de sécurisation des application SaaS / Cloud (CASB) pour définir, par exemple, à partir de quelles applications les utilisateurs peuvent avoir accès à leur messagerie.

Accès à moindre privilège

La solution Privileged Identity Management permet de donner des niveaux d’accès en fonction des besoins de l’utilisateur, mais également de vérifier quel compte a accès à quoi. Avec cet outil, il est possible de fournir un accès privilégié « just In time » limité dans le temps. à des ressources d’un périmètre déterminé, ou encore d’exiger une approbation pour utiliser les rôles privilégiés.

Présupposer la compromission

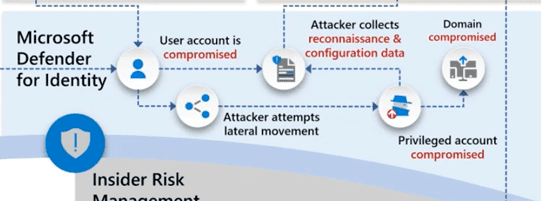

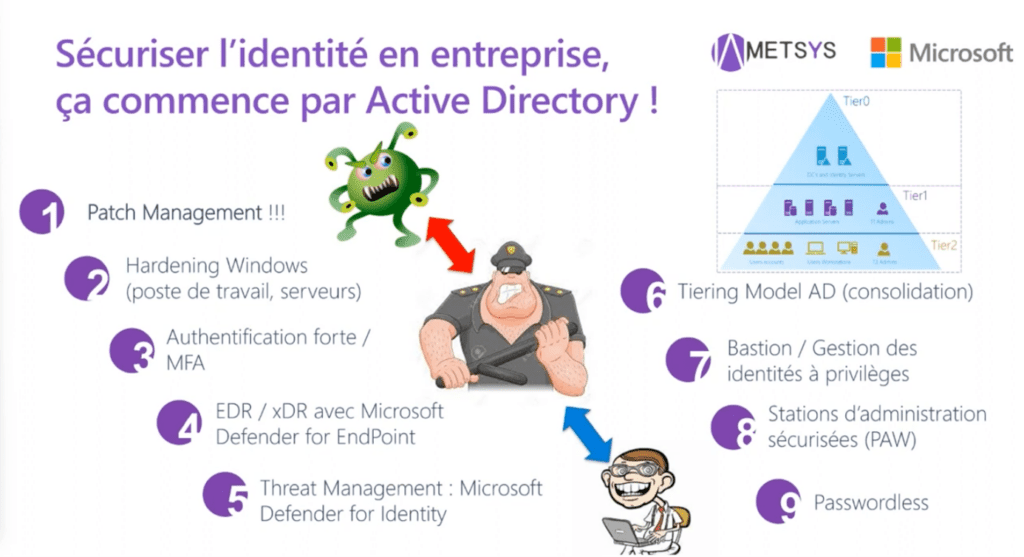

L’Active Directory étant le moyen le plus fréquent pour les attaquants de prendre le contrôle d’un système d’information, il est fondamental d’envisager la mise en œuvre de Microsoft Defender for Identity. Solution de sécurité cloud s’appuyant sur les signaux de l’annuaire Active Directory local, Microsoft Defender for Identity identifie, détecte et enquête sur les menaces avancées, les identités compromises et les potentielles actions malveillantes d’utilisateurs internes.

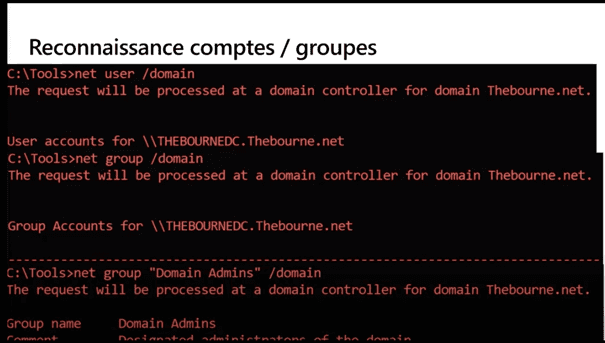

Les intervenants ont poursuivi le webinar par 3 démos présentant différentes méthodes d’attaques pour illustrer ce à quoi les entreprises peuvent être confrontées ;

ainsi que des conseils à suivre pour une bonne hygiène.

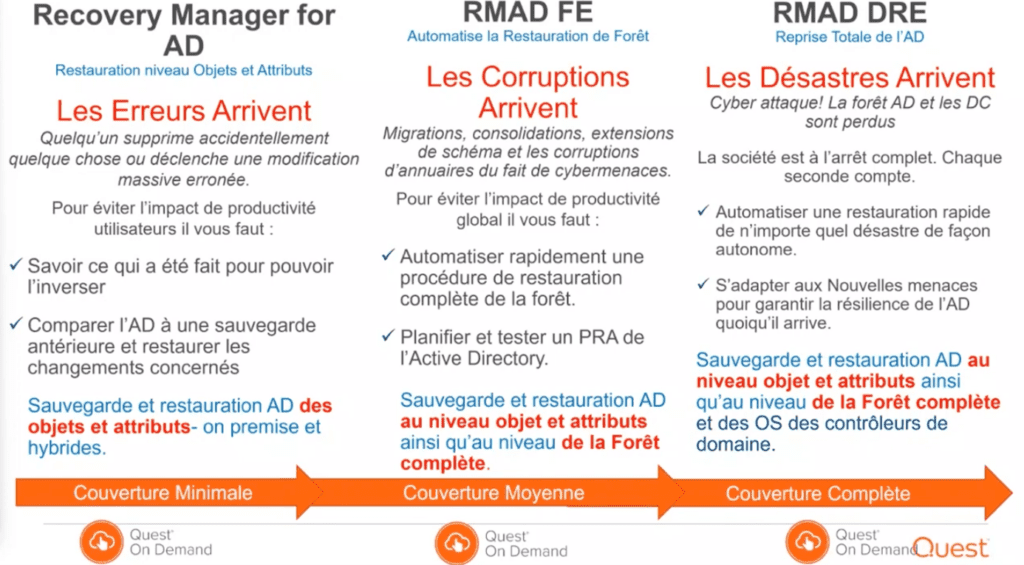

Et, enfin, une présentation des solutions de Quest en matière de sécurité de l’Active Directory.

Rendez-vous prochainement pour un nouvel épisode autour du Zero Trust dédié à « la classification au cœur de la protection des données ».

* https://www.cert.ssi.gouv.fr/uploads/20220309_NP_WHITE_ANSSI_panorama-menace-ANSSI.pdf