Sommaire

ToggleTout d’abord, en termes d’éthique et pour respecter la confidentialité des sujets aussi sensibles que de la réponse à incident, il ne sera ici donné aucun nom de client, et certains éléments auront volontairement été maquillés ou omis pour ne pas permettre leur identification indirecte.

Ce RETEX CERT est une histoire qui commence par une anomalie signalée par un client Metsys au service d’infogérance. Voici le déroulé d’événement qui apparaît problématique :

- la banque du client confirme au DAF du client avoir réalisé 4 virements ;

- le DAF répond qu’il n’en a pas demandé 4, mais 3 ;

- la banque répond qu’elle a reçu un courriel du DAF demandant un virement additionnel ;

- le DAF répond qu’il n’a aucune trace de cet email…

A ce moment, le CERT est sollicité par le centre de services d’infogérance pour investiguer un potentiel incident de cybersécurité.

Premier réflexe : la compromission du compte du DAF

Le CERT ayant déployé ses moyens de réponse à incident (XDR/SIEM à la demande), il est en capacité d’investiguer sur les traces d’authentification des comptes du client.

Suite à l’analyse, aucune suspicion de compromission n’est confirmée par les traces d’authentification (IP sources, géolocalisation, heures d’accès…).

Est-ce que tout va bien pour autant ? l’expérience métier invite à craindre que non.

Second réflexe : l’accès par délégation

Le CERT a pivoté à partir du compte du DAF afin de vérifier « qui » pouvait utiliser la messagerie de cet utilisateur « à son insu », tout en procédant en parallèle à une levée de doute sur le PC du DAF.

La levée de doute (scan antivirus + scan de marqueurs extraits de la TIP + extraction de données inforensiques) n’a rien donné d’inquiétant.

En revanche, la vérification des accès par délégation sur la messagerie du DAF montre qu’effectivement, il y a bien un autre membre du CODIR du client qui dispose bien d’accès et « envoyer en tant que » sur cette BAL !

Méthodologie : application du cycle de vie des incidents de sécurité

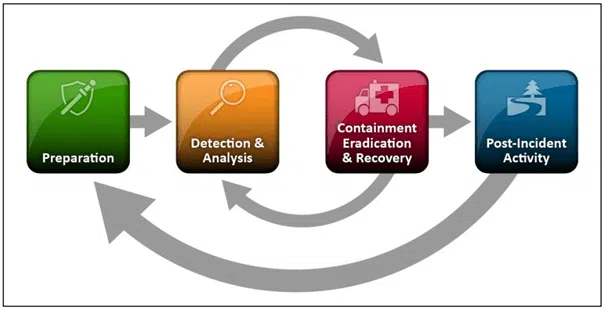

En application du NIST SP800-61 r2,

le CERT a pivoté sur le compte de cet autre membre du CODIR, et a commencé en premier lieu à vérifier ses traces d’authentification, la phase « containment, eradication & recovery » alimentant la phase « Detection & Analysis ».

Bingo ! Entre les géolocalisations (clairement en dehors de France, ce qui est incohérent avec la localisation réelle connue de l’utilisateur) et les heures, des accès très suspects sont identifiés.

Au passage, les plus rigoureux se demanderont (à juste titre) : mais comment cette autre personne a pu faire pour paramétrer une délégation d’accès sur la messagerie du DAF ? réponse simple : cette autre personne du CODIR est … administrateur global 365, sans pour autant être expérimentée dans cette activité.

Méthodologie : recherche de la cause racine (ou vecteur d’infection)

Certes, une première approche pourrait se limiter à changer le mot de passe des deux comptes (au moins par prudence), néanmoins, il reste un élément très important qui n’a pas été identifié et qui pourrait rendre la réponse à incident ineffective s’il n’est pas connu : le ou les vecteurs techniques d’attaques (TTP MITRE ATT&CK, dans le jargon).

En effet, l’analyse des traces d’authentification pour le compte de la personne du CODIR qui a servi à l’attaquant à envoyer des courriels depuis la boîte email du DAF, par délégation, ne montre aucun signe de cassage de mot de passe. La question est donc : comment l’attaquant a-t-il fait pour commencer son attaque en ayant directement le bon compte et le bon mot de passe ?

Méthodologie : extension du périmètre d’investigation, par rapport aux éléments déjà identifiés

Le CERT Metsys dispose d’une capacité de recherche de mots de passe compromis dans le « Dark Web », qui a donc été mise en œuvre dans le cas présent. Malheureusement, elle n’a pas permis d’identifier de fuite d’information (ou revente) où le compte du membre du CODIR était listé.

Certains pourraient s’arrêter à ce niveau, mais par le CERT Metsys ! En effet, en prenant du recul, il apparaît que le membre du CODIR a une forte visibilité sur Internet et les réseaux sociaux. Il y a donc potentiellement une piste à explorer.

Cette prise de recul, liée à l’expérience, s’avère payante : il apparaît qu’il est relativement facile de trouver le profil « agrégé » du membre du CODIR, avec son profil LinkedIn associé à son adresse électronique professionnelle, ainsi que son adresse email personnelle…

A ce stade, les plus aguerris auront probablement anticipé la suite : une investigation sur l’adresse de messagerie personnelle du membre du CODIR montre qu’elle est concernée par un nombre significatif de fuites d’infos sur les 10 dernières années, avec mot de passe confirmé compromis à diverses reprises… Vu le manque de sensibilisation cyber de la victime, il y a une potentialité que le membre du CODIR ait mis « le même mot de passe partout » ou presque, et que l’attaquant ait pu trouver son mot de passe de sa messagerie professionnelle ainsi, en exploitant les fuites de données.

Par conséquent, le TTP du vecteur d’infection est vraisemblablement : « T1078 valid account ».

RETEX du traitement de l’incident :

Le CERT Metsys a bien évidemment fourni un ensemble de recommandations, dont des mesures d’endiguement (réinitialisation des mots de passe des comptes concernés, blocage des adresses IP connues de l’attaquant), et éradication (levée de doute plus globale sur l’environnement M365 et Azure du client), mais aussi des mesures de protection : la généralisation du MFA !

Le mot de la fin sera sous un angle métier SOC : cette cyber-attaque n’a utilisé aucun code malveillant à la connaissance du CERT Metsys, tout a tourné autour de l’identité et de la gestion des privilèges. Aussi, bien qu’un antivirus et un EDR soient absolument nécessaires de nos jours, il convient de surtout ne pas croire qu’en ayant ces deux technologies, un environnement est sécurisé !

Les équipes de Metsys sont à votre disposition si vous souhaitez poursuivre plus loin la réflexion, et identifier les solutions ainsi que les services de sécurité correspondant à vos besoins.