Mise en place du Resource Guard

Azure Resource Guard est un concept qui fait référence à un ensemble de fonctionnalités et de pratiques de sécurité au sein de Microsoft Azure, la plateforme cloud de Microsoft. L’objectif principal de Resource Guard est d’aider à protéger les ressources cloud, telles que les machines virtuelles, les bases de données, les services Azure, etc., en appliquant des contrôles et des autorisations strictes pour empêcher tout accès ou utilisation non autorisée.

Il existe plusieurs aspects clés d’Azure Resource Guard :

- Rôles et autorisations : Azure offre un système de gestion des accès basé sur des rôles (RBAC) qui permet de contrôler précisément qui peut accéder à quelles ressources et quelles actions ils peuvent effectuer. Resource Guard utilise ce système pour s’assurer que seules les personnes autorisées ont accès aux ressources et aux opérations spécifiques.

- Verrouillages de ressources : Les verrouillages de ressources sont des mécanismes qui empêchent la modification ou la suppression accidentelle d’une ressource. Ils peuvent être configurés pour empêcher les actions critiques sur les ressources, même pour les utilisateurs ayant des autorisations élevées.

- Groupes de ressources isolés : Les groupes de ressources peuvent être isolés les uns des autres, créant ainsi des zones distinctes de ressources avec leurs propres autorisations et contrôles d’accès. Cela permet de limiter la surface d’attaque potentielle en cas de violation d’une partie du système.

- Réseau et sécurité : Resource Guard permet également de mettre en œuvre des contrôles réseau, tels que des pares-feux virtuels, pour limiter les communications entre différentes parties de votre infrastructure cloud.

- Audit et surveillance : Resource Guard offre des fonctionnalités de suivi et de surveillance des activités, ce qui permet de détecter rapidement toute activité suspecte ou non autorisée.

- Mises à jour et correctifs : Azure gère régulièrement la sécurité de ses services cloud en fournissant des mises à jour et des correctifs pour atténuer les vulnérabilités potentielles.

Globalement, Azure Resource Guard est conçu pour aider les organisations à maintenir un environnement cloud sécurisé en appliquant des contrôles rigoureux, en gérant les autorisations avec précision et en mettant en œuvre des mécanismes pour prévenir les erreurs coûteuses ou les accès non autorisés aux ressources.

Implémentation du Resource Guard pour sécuriser le RSV

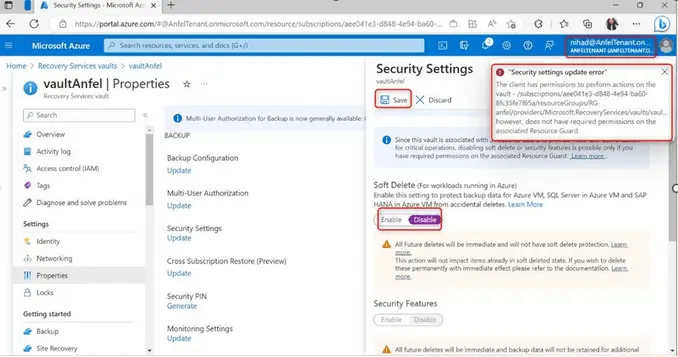

Voici un exemple qui montre la force du Guard pour empêcher les suppressions accidentelles, en voulant modifier les paramètres de sécurité, je n’ai pas eu l’accès, ce qui a prouvé le bon fonctionnement du Resource Guard que j’ai activé sur ma propre souscription comme suit :

- Enregistrement du fournisseur de ressources : Avant de mettre en place Resource Guard (RG), la première étape consiste à enregistrer le fournisseur de ressources, tel que Microsoft.DataProtection, pour permettre le bon fonctionnement de Guard.

- Attribution adéquate d’accès au niveau du coffre de services de récupération (RSV) : Il est essentiel de garantir une attribution appropriée des accès au sein du coffre de services de récupération (RSV), de manière à établir qui peut accéder à quelles ressources et effectuer quelles actions.

- Gestion des identités Azure AD PIM : Grâce à Azure AD PIM (Azure Active Directory Privileged Identity Management), les droits nécessaires sont attribués de manière contrôlée. Cette étape implique la délégation précise des autorisations requises.

- Attachement de Resource Guard (RG) au RSV : Pour finaliser la mise en œuvre, il faut lier Resource Guard (RG) au coffre de services de récupération (RSV) pour activer les contrôles de sécurité spécifiques définis.

Ces étapes sont cruciales pour établir un environnement sécurisé et bien contrôlé dans Microsoft Azure en utilisant Azure Resource Guard.

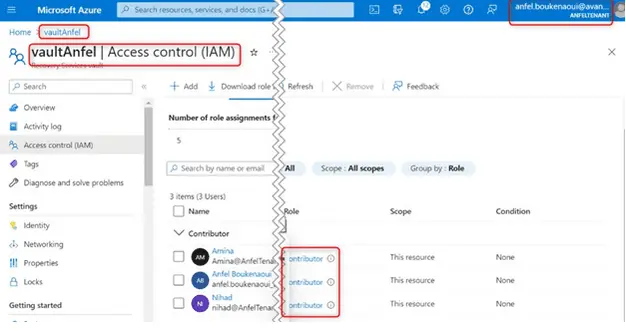

Afin d’effectuer le test, de différentes façons, j’ai créé trois utilisateurs (Amina, Anfel, Nihad), ayant des accès différents à savoir :

- Un utilisateur sans accès sur le Guard, mais qui a tous les accès sur RSV.

- Les deux utilisateurs restants ayant tous les droits, toutes les permissions.

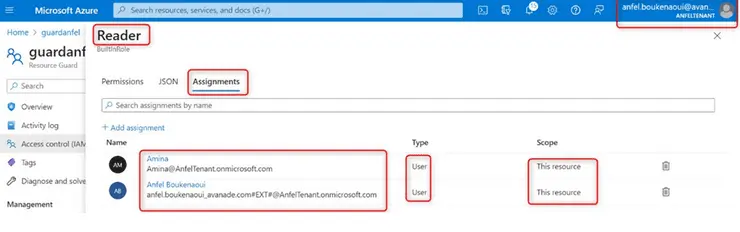

D’une manière plus élaborée, j’ai autorisé explicitement la lecture uniquement à Amina et Anfel, tandis que j’ai conféré le statut de contributeur à mes trois utilisateurs de la manière suivante :

Amina, l’utilisateur que j’ai créé, a été spécifiquement désignée en tant que lecteur sur la Resource Guard nouvellement instaurée. En parallèle, sur le RSV baptisé VaultAnfel, j’ai octroyé le statut de contributeur à l’ensemble de mes trois utilisateurs. Cette stratégie de gestion des rôles et des autorisations vise à optimiser la sécurité et l’efficacité de l’accès aux ressources, en alignant précisément les droits attribués avec les responsabilités de chaque utilisateur au sein du système.

Après avoir intégré la fonction de protection des ressources, j’ai procédé à la connexion avec l’un des comptes utilisateurs que j’avais créés. Lorsque j’ai tenté de modifier la fonction de suppression logique, un message d’erreur est apparu, signalant qu’il s’agissait d’une ressource protégée et qu’il m’était impossible de la modifier. Cette situation souligne l’efficacité de la mise en place du ressource Guard pour avoir un contrôle.

En conclusion, l’application de mesures de sécurité, telles que la gestion des autorisations de lecture et l’attribution de rôles spécifiques, associée à la mise en place du Resource Guard, a considérablement renforcé la protection de mes données. L’expérience pratique de tenter de modifier le soft delete avec un compte utilisateur spécifique a mis en lumière l’efficacité de ces mesures, illustrée par le message d’erreur signalant l’impossibilité de modifier une ressource protégée. L’idée peut également s’étendre jusqu’à l’application sur un groupe spécifique. Cette démarche proactive en matière de sécurité garantit une meilleure intégrité des données et offre une tranquillité d’esprit quant à la confidentialité et à la protection des informations sensibles.