Sommaire

ToggleDans cet article, nous allons voir comment stocker des mots de passes comme mot de passe BIOS) dans Azure Key Vault puis en récupérer le contenu avec PowerShell.

Contexte

- Vous avez plusieurs machines à gérer

- Toutes vos machines disposent ou doivent être protéger par un mot de passe BIOS

- Vous voulez un moyen sécurisé pour stocker le mot de passe

- Vous souhaitez par exemple, le faire dans un Key Vault

- Vous souhaitez pouvoir récupérer ce mot de passe depuis une machine

Les exemples

Dans cet article nous allons utiliser deux moyens pour nous connecter à notre Key vault afin de récupérer le mot de passe :

- En saisissant les identifiants

- En utilisant une application Azure

Création du Key Vault

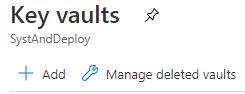

- Allez dans le portail Azure

- Allez dans Key Vault

- Cliquez sur Add

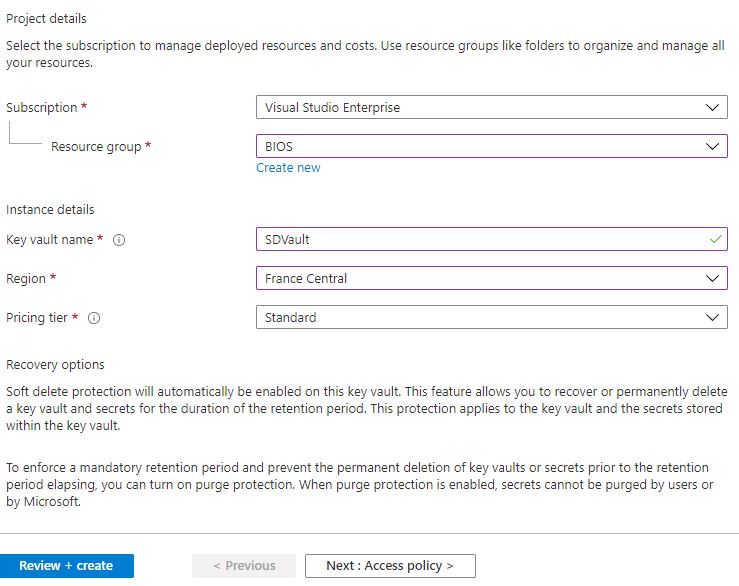

- Choisissez votre souscription, votre groupe de ressource (ou créez en un nouveau)

- Saisissez un nom de Key vault comme SDVault

- Choisissez votre localisation

- Cliquez sur Review + Create

- Cliquez sur Create

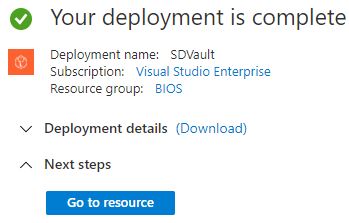

- Attendez le message suivant:

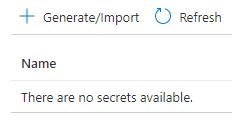

Votre mot de passe dans Key Vault

- Cliquez sur Go to resource

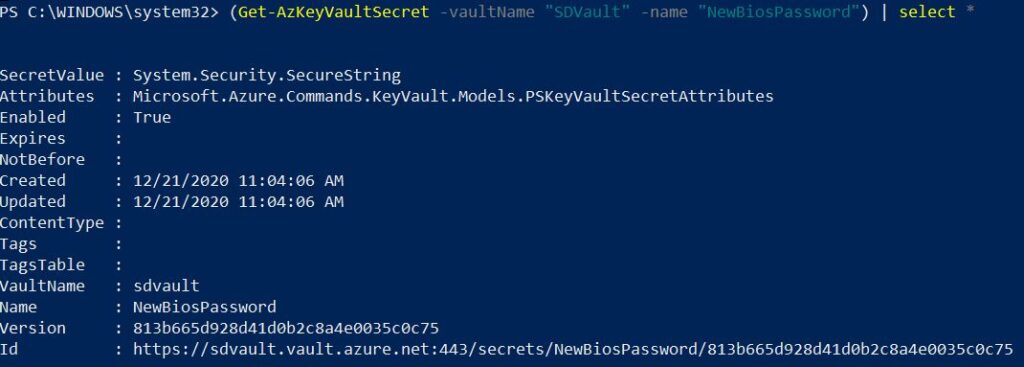

- Cliquez sur Secrets

- Cliquez sur Generate/Import

- Saisissez un nom comme NewBiosPassword

- Dans Value, saisissez un mot de passe comme P@$Sw0ord

- Cliquez sur Create

- Votre mot de passe est désormais disponible

Récupérer le mot de passe depuis PowerShell

- Ouvrir PowerShell

- Insytaller le module Az.Accounts

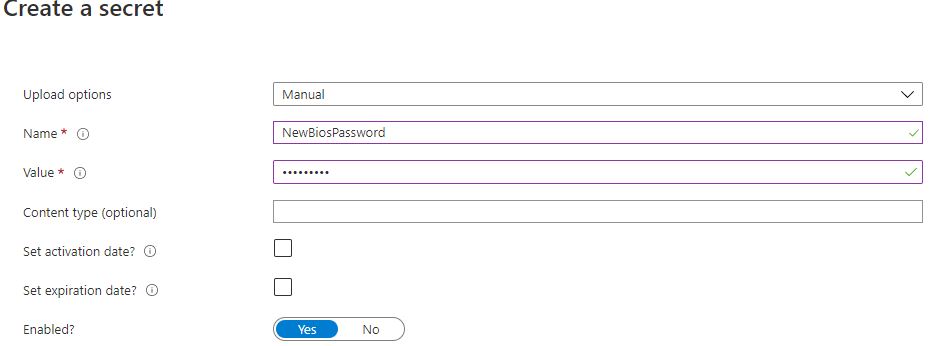

- Saisissez la commande: Connect-AzAccount

- Saisissez vos identifiants

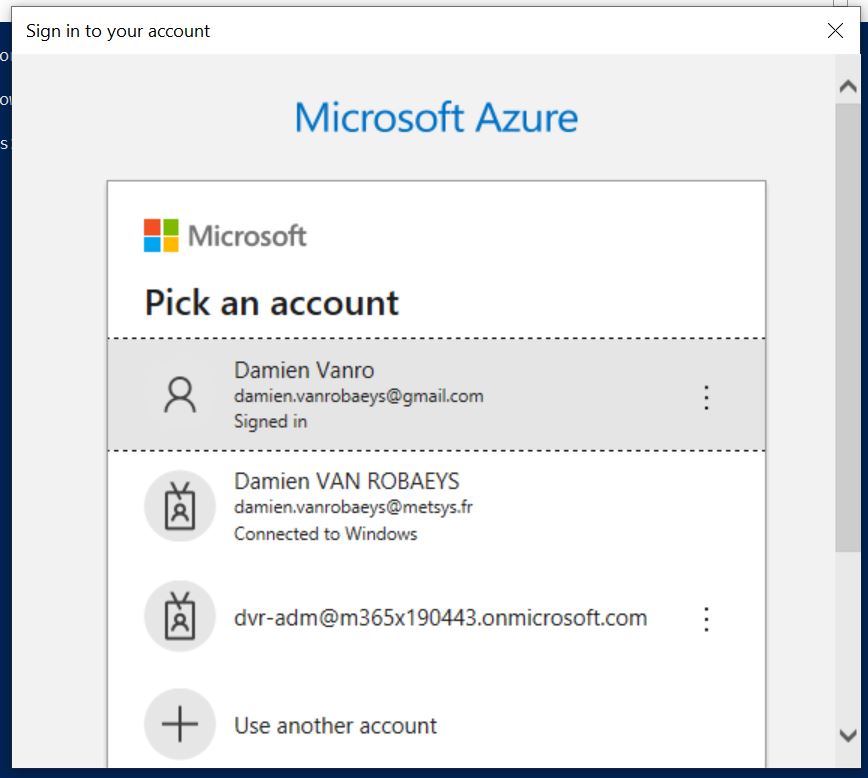

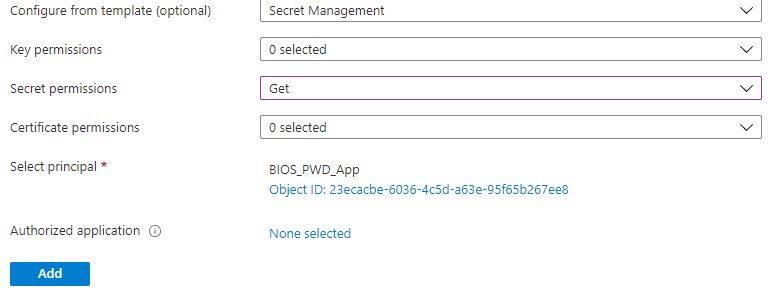

- Saisissez le code suivant pour récupérer les infos du key vault

(Get-AzKeyVaultSecret -vaultName "SDVault" -name "NewBiosPassword") | select *- Ci-dessous le résultat obtenu:

- Nous allons maintenant récupére le mot de passe en utlisant SecretValue:

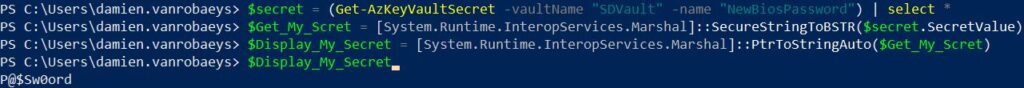

$secret = (Get-AzKeyVaultSecret -vaultName "SDVault" -name "NewBiosPassword") | select *

$Get_My_Scret = [System.Runtime.InteropServices.Marshal]::SecureStringToBSTR($secret.SecretValue)

$Display_My_Secret = [System.Runtime.InteropServices.Marshal]::PtrToStringAuto($Get_My_Scret)

$Display_My_Secret- Ci-dessous le résultat obtenu:

Nous sommes maintenant capable de récupérer le mot de passe stocker sur notre Key Vault.

Cependant nous devons saisir des identifiants.

Nous allons maintenant créer une pplication Azure afin de faciliter l’authentification.

Nous allons connecter l’application via un certificat.

Générer le certificat

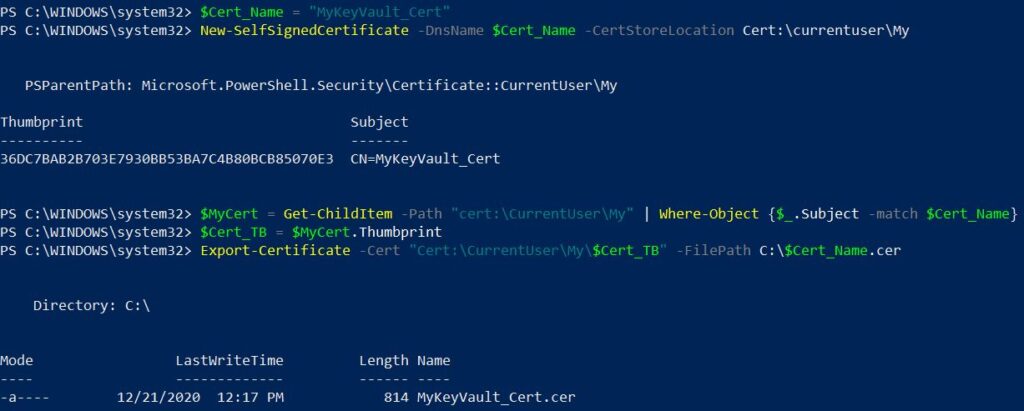

- Sir votre appareil, saisissez le code suivant pour générer le certificat:

$Cert_Name = "MyKeyVault_Cert"

New-SelfSignedCertificate -DnsName $Cert_Name -CertStoreLocation Cert:\currentuser\My

$MyCert = Get-ChildItem -Path "cert:\CurrentUser\My" | Where-Object {$_.Subject -match $Cert_Name}

$Cert_TB = $MyCert.Thumbprint

Export-Certificate -Cert "Cert:\CurrentUser\My\$Cert_TB" -FilePath C:\$Cert_Name.cer- Ci-dessous le résultat obtenu:

- Notez la valeur du Thumbprint

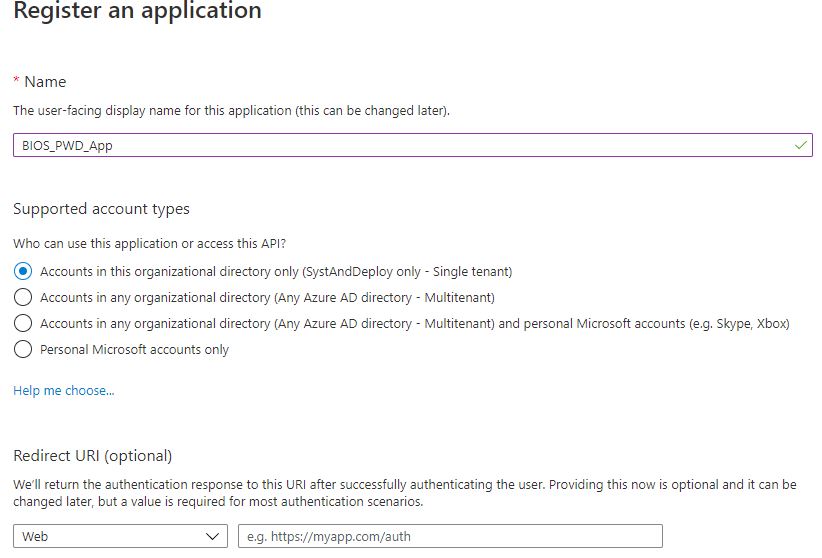

Création de l’application Azure

- Allez dans le portail Azure

- Cliquez sur App registrations

- Cliquez sur New registration

- Saisissez un nom comme BIOS_PWD_App

- Cliquez sur Register

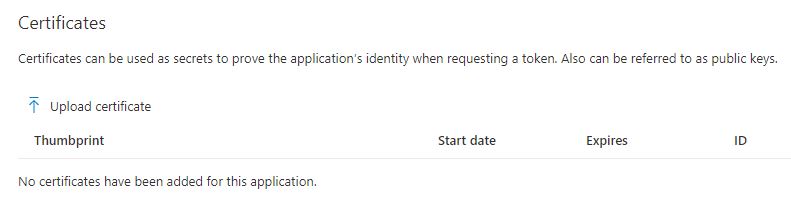

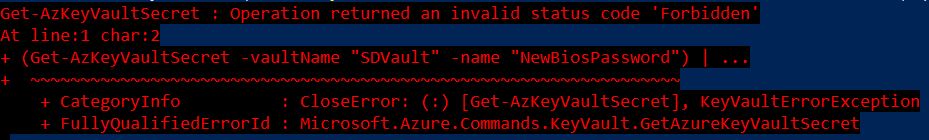

Importer le certificat

Nous allons maintenant importer le certificat dans notre application.

- Allez dans le portail Azure

- Cliquez sur Certificates & secrets

- Dans Certificates, cliquez sur Upload certificate

- Choisissez votre certificat, MyCert.cer

- Cliquez sur Add

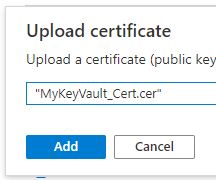

- Vous obtiendrez la notification suivante:

Récupérer le mot de passe depuis PowerShell

- Dans votre appli Azure allez sur Overview

- Notez les infos Application id et tenant id

- Cliquez sur Certificate et notez le Thumbprint

- Ouvrir PowerShell

- Saisissez la commande suivante pour vous connectez depuis l’appli Azure

$TenantID = <Votre ID de tenant>

$App_ID = <ID de votre app AZure>

$ThumbPrint = < Votre Thumbprint>

Connect-AzAccount -tenantid $TenantID -ApplicationId $App_ID -CertificateThumbprint $ThumbPrint- Vous obtiendrez les infos suivantes:

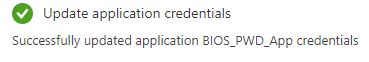

- Saisissez la commande suivante pour afficher les infos du key vault

(Get-AzKeyVaultSecret -vaultName "SDVault" -name "NewBiosPassword") | select *- L’erreur suivante s’affiche

- C’est normal car l’application n’a pas encore accès du contenu du key vault

Ajouter des accès à votre appli Azure

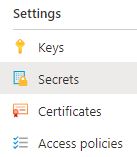

- Allez dans key vault

- Cliquez sur Access policies

- Cliquez sur add access policies

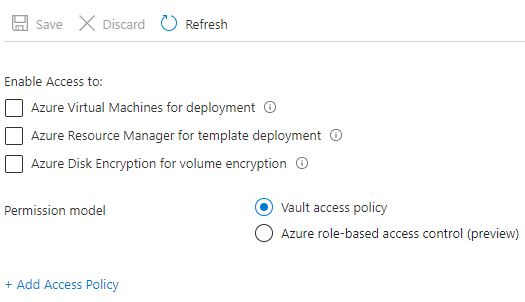

- Dans Configure template, Choisissez Secret management

- In Key permissions, décochez tout

- In Secret permissions, cochez uniquement Get

- In Certificate permissions, décochez tout

- In Select principal, cliquez sur None selected

- Choisissez votre application, ici BIOS_PWD_App

- Cliquez sur select

- Cliquez sur Add

- Cliquez sur Save

- Saisissez à nouveau la commande:

- Tadaa nous pouvons maintenant récupérer l’info